Desde gamba.cl

Por Lautaro Ackerman

En la última década los montajes policiales en contra del movimiento social chileno y mapuche se han convertido en una táctica reiterada que logra grandes portadas y réditos políticos en sus inicios y cómplices silencios cuando son descubiertos.

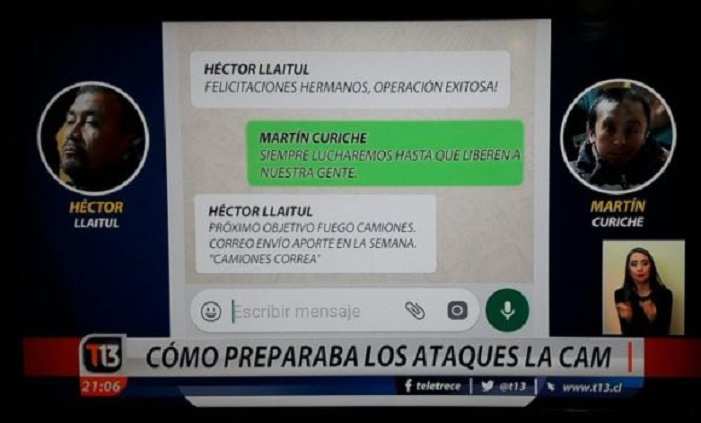

Hoy es la llamada “Operación Huracán”, en contra de 8 comuneros mapuche, la que se roba los titulares de los grandes medios y concierta las críticas del movimiento social por el hecho de que las únicas “pruebas” aportadas por la inteligencia de Carabineros son supuestas intercepciones telefónicas, en concreto de mensajes de WhatsApp (se ha mencionado también la existencia supuesto mensajes por Telegram pero aún no se han dado a conocer).

Los objetivos del gobierno en este montaje son varios: responder a la presión del capital forestal y latifundista, tratar de disminuir la capitalización que la derecha está logrando con su discurso de “mano dura al terrorismo” de cara a las presidenciales, levantar la decaída imagen de Carabineros, deslegitimar y quitar fuerza a la huelga mapuche, y, de paso, contribuir a la criminalización de la lucha mapuche en Argentina (por el tema de las supuestas armas) en un crítico escenario por la desaparición de Santiago Maldonado.

Estos elementos, y otros más, han sido bien analizados en diversos artículos, por lo que ahora nos centraremos en un aspecto particular del montaje: la supuesta intercepción de teléfonos y/o sistemas de mensajería instantánea.

El general Gonzalo Blu Rodríguez, Director Nacional de Inteligencia de Carabineros, en una conferencia de prensa sostuvo que las pruebas contra los comuneros eran intercepciones telefónicas y que los principales elementos de prueba incautados eran teléfonos celulares y computadores. Es decir, dicen tener unos mensajes donde se coordinan los atentados (los que fueron ampliamente difundidos por la prensa) y los dispositivos donde estos mensajes debiesen estar almacenados. Considerando estos dos elementos es que podemos plantearnos una serie de interrogantes.

En primer lugar, Carabineros y la Agencia Nacional de Inteligencia nos están diciendo que las dos organizaciones de resistencia mapuche que los han tenido de cabeza todos estos años, coordinan sus ataques por teléfono, a través de WhatsApp, conversan en español, no ocupan ningún tipo de código para ocultar sus intenciones y que sus “cabecillas” hacen todo esto desde sus comunidades completamente militarizadas, vigiladas por drones, desde una ubicación conocida y con sus movimientos vigilados (como en el caso de Hector Llaitul quien firmaba todas las semanas en Cañete). Si esto llegase a ser cierto, sería cierto también que las policías y los organismos de inteligencia chilenos son los más inútiles del continente.

Dejando de lado lo anterior, que no resiste el menor análisis desde el punto de vista de las medidas de seguridad de una organización que desarrolla una lucha clandestina y frontal contra el Estado, el tema de las “intercepciones” telefónicas plantea también serías dudas.

Partamos por el hecho de que las zonas más calientes del conflicto están repletas de antenas celulares falsas (las más conocidas son los IMSI-Catchers). Estas pueden ser transportadas en un carro policial, en un maletín e incluso en un notebook y su labor es situarse entre la antena real de una compañía telefónica y el móvil de la víctima para interceptar todas sus comunicaciones (mensajes de texto, llamadas telefónicas, conexiones a internet, por ejemplo) y/o enviar malware espía. Es un tipo de ataque Man In the Middle (“Hombre en el medio” de dos entidades comunicándose) en donde la víctima no se entera de que todas sus comunicaciones por redes Gsm, Edge, Grps, Umts, Lte,

2G, 3G o 4G pasan primero por antenas falsas que simulan ser una antena real y capturan todo su tráfico de datos. Esto implica que todas las comunicaciones de mensajería de texto y por llamada telefónica son interceptadas, a lo que debemos sumar que están son registradas actualmente (al igual que la geolocalización de los aparatos telefónicos) al menos por un año por las compañías telefónicas y están a disposición del Ministerio Público.

La inseguridad de las llamadas telefónicas y de los mensajes de texto es bastante sabida, más aun por una organización de resistencia, pero en torno a los sistemas de mensajería instantánea la información es un poco más opaca.

Blu Rodríguez utilizó el concepto “intervención telefónica” en tanto los medios de comunicación han hablado de “intercepción de los mensajes”. La utilización de ambos conceptos no es casual, los organismos de inteligencia tratan de ocultar sus mecanismosy buscan que saquemos conclusiones erradas para que sigamos siendo vulnerables. Así, lo amplio del primer concepto da lugar para el uso del segundo y el surgimiento de una conclusión engañosa: se enviaron mensajes de WhatsApp y cuando estos iban rumbo a destino eran interceptados, tal como se ha hecho históricamente pinchando las lineas telefónicas. Sin embargo, es posible sostener que esta afirmación, si la tomamos como hipótesis, es errada.

En términos generales existen tres tipos de intervención para la recogida de datos por parte de los organismos de inteligencia: ascendente (interviniendo lineas telefónicas, redes inalámbricas o cables de fibra óptica, por ejemplo), desde los servidores de las compañías proveedoras de servicios (Google, Facebook, Skype, Yahoo, Hotmail, etc.) y a través de la inserción de malware (software malicioso) en computadores y teléfonos para vigilarlos. El primer tipo de intervención es el que más conocemos y el único que quieren que sepamos, el segundo apunta directamente a las grandes compañías y el tercero

apunta al corazón del enemigo: este no está el aire esperando a capturar nuestros mensajes, está en el interior de nuestros dispositivos vigilando todo lo que hacemos.

Las filtraciones de los programas de espionaje de la Agencia de Seguridad de Estados Unidos pusieron en tela de juicio a las empresas proveedoras de servicios de búsqueda y de redes sociales, las cuales les entregan acceso directo a sus servidores y, por ende, a nuestros datos. A raíz de esto y de la exigencia por mayor seguridad, surgieron aplicaciones de mensajería más segura como Telegram o Signal, lo que llevó a WhatsApp a adaptarse e implementar el cifrado de extremo a extremo y a declarar que la aplicación no guardará el contenido de los mensajes (sí metadatos).

Lo anterior es importante para nuestro tema. Las últimas filtraciones de Wikileaks sobre las herramientas de espionaje de la CIA (Vault5) han mostrado la extrema dificultad (por no decir “imposibilidad) de los organismos de inteligencia norteamericanos para romper el cifrado de aplicaciones como Telegram o WhatsApp. Es decir, el espionaje a estos sistemas de mensajería no se hace de forma Ascendente, así que es falso que la ANI, Carabineros o la PDI rompiesen el cifrado de WhatsApp para intervenir esos mensajes cuando iban por la red. Además, si esto fuese así habría un escandalo mundial y la legitimidad de WhatsApp estaría en el piso.

Esto no quiere decir que los mensajes de WhatsApp no se puedan intervenir, los mensajes van cifrados cuando salen del emisor hacia el receptor, pero dentro del teléfono no están cifrados. Hay varios métodos para espiar un WhatsApp, de los más simples a los más complejos, desde agarrar un teléfono ajeno y tomar la cuenta vía WhatsApp Web y código QR hasta ataques avanzados de troyanos que roban la BackUp (copia de seguridad) de los mensajes que se guarda en la memoria del teléfono. Sin embargo, las policías chilenas no necesitan de nada de esto ya que cuentan con un Sistema de Control Remoto (RCS) llamado Galileo o DaVinci, el cual infecta a los teléfonos o computadores de sus víctimas permitiendo monitorear todo lo que hay y se hace en el dispositivo: llamadas telefónicas, mensajes de textos, comunicaciones por WhatsApp, Telegram, Signal, Line, Skype, información de discos duros o memoria SD, contraseñas, teclas apretadas, correos electrónicos, calendario, clicks del mouse, impresiones, paginas web visitadas, capturas de pantalla, geolocalización, etc., pudiendo, además, activar cámaras y micrófonos.

Tras un ataque a la empresa italiana Hacking Team se supo que esta había vendido este sistema a varios gobierno latinoamericanos, incluyendo a la Policía de Investigaciones – PDI. Así que sabemos que lo mínimo que las policías chilenas poseen es esta capacidad (bastante abrumadora), y es de seguro que otras herramientas incluso más avanzadas pueden estar en sus manos.

Bueno, alguien podría decir: “bien, en realidad espiaron a los comuneros porque han ingresado a sus teléfonos y pueden verlo todo, es algo muy preocupante de lo que debemos cuidarnos todos, pero no cambia el hecho de que existan los mensajes”. Es aquí donde queremos disentir de la versión oficial y de la visión imperante en los medios que considera culpable a los luchadores sociales a menos que se demuestre lo contrario apoyando todo lo que digan las policías. Para nosotros es al revés: los luchadores sociales son inocentes hasta que se demuestre lo contrario y las policía está mintiendo también hasta que se demuestre lo contrario. Nuestros hermanos mapuche han sostenido que se trata de un montaje de Carabineros y de la ANI y así lo sostenemos nosotros. Pero, más allá de la solidaridad social y de clase hay un elemento fundamental para sostener esto: para intervenir una conversación de WhatsApp el inculpado debe tener WhatsApp!

En declaración de los propios comuneros, de la familia de Hector Llaitul y de sus conocidos, el comunero no usaba las redes sociales. ¿Cómo es posible entonces que aparezcan mensajes suyos enviados por este sistema de mensajería? La única respuesta posible es la del montaje. ¿Cómo hacer un montaje por WhatsApp? Tras una o más fases de diseño, definición de objetivos, blancos, equipos, directrices y autorización de las instancias superiores, se pasa a la fase operativa. En esta se encarga a una unidad especializada la creación de los mensajes. Alguien que tiene WhatsApp con conocimientos mínimos e instructivos que se encuentran en internet puede modificar, eliminar o simular envíos o recepciones de mensajes de texto y de WhatsApp (aplicaciones como WhatsApp Toolbox, Fake SMS Sender, SMS Edit, entre otros, permiten realizar esto). Otra de las formas en que esto se puede hacer es modificando la Base de Datos. WhatsApp utiliza SQlite como Gestor de Base de Datos, por un lado, se gestiona una base de datos original que es utilizada para almacenar los mensajes que enviamos y recibimos en tiempo real, esta base de datos no está cifrada y se almacena en una carpeta de la aplicación en el sistema operativo. Y por otro, gestiona una copia de esta base de datos que se encuentra cifrada con el algoritmo AES. Con un programa como SQLite Editor cualquiera puede modificar los mensajes recibidos, enviados, los horarios, etc.

Considerando lo anterior, un montaje burdo puede realizarse modificando los mensajes y/o bases de datos de dos teléfonos para generar una conversación falsa. Sin embargo, en un escenario hipotético un juez podría solicitar a la empresa WhatsApp Inc. que rectifique que los mensajes fueron enviados y recibidos. Esto porque, si bien WhatsApp no guarda las conversaciones si almacena metadatos: con quién, cuándo y dónde envío o recibo mensajes. Para generar un montaje más solido se debe buscar que los mensajes existan, más aún cuando la persona no tiene WhatsApp, para ello se puede usar un

exploit remoto o un troyano para inyectar mensajes en la base de datos y suplantar al destinatario del mensaje; también tanto el teléfono como el WhatsApp se pueden también clonar y de esta manera generar conversaciones entre dos sujetos suplantados.

Ya sea con estos métodos u otros más avanzados, es posible suplantar la identidad de los acusados y generar conversaciones falsas sin que estos se enteren. Y estas mismas conversaciones falsas pueden ser intervenidas.

Paso siguiente en el montaje, luego de haber mostrado esas “intercepciones” como prueba para abrir una investigación, es lograr la evidencia que confirme los mensajes interceptados: la existencia de estos mismos mensajes en el teléfono. Las detenciones y allanamientos dan con los codiciados tesoros: los teléfonos celulares. Como vimos, los mensajes podrían haber sido inyectados remotamente, por lo que el peritaje sólo comprobará lo que ya se hizo. En caso contrario, con los teléfonos en su poder, Carabineros cuenta con la capacidad para modificar tanto la base de datos original como la copia (que si bien está cifrada, existen diversos métodos para obtener la clave con el teléfono en las manos) y de esta forma transformar los mensajes falsos en realidad.

La utilización de estos u otros métodos y el nivel de complejidad, está directamente relacionado con la complicidad entre la Agencia Nacional de Inteligencia, Carabineros, el Ministerio Publico y los jueces. Mientras más complicidad, menos complejidad. Es más la complicidad podría ser tanta y el montaje tan burdo que se hayan presentado copias de intercepciones falsas y luego simplemente insertado los mensajes falsos en las bases de datos de los teléfonos (instalándole la aplicación WhatsApp a Llaitul).

Lo alarmante de la situación es que esto podría ser sólo el inicio de una nueva oleada de montajes basados en la manipulación telefónica. ¿Quién dice que el día de mañana no harán lo mismo para acusar a anarquistas de algún bombazo o a dirigentes sociales de quemar una micro? ¿Qué le cuesta a las policías detener a quien quieran y colocarle en la tarjeta de memoria del teléfono manuales de guerrilla urbana, de fabricación de bombas o pornografía infantil?

La tecnología nos entrega grandes posibilidades para la construcción político-social pero también le entrega al poder enormes recursos para la vigilancia y control del pueblo y sus organizaciones. Tenemos un enorme desafío en este sentido.

Extraído de resumen.cl

0 comentarios